Güntert Informatik legte ich 2017 still. Unmerklich auf der Webseite, im Inneren hat sich so viel geändert. Ursprünglich betrieb GI Netzwerk- und Client-Infrastruktur für Kunden, klassisches Outsourcing. Im Zentrum stand -für jeden Kunden- eine moderne, sichere und schnelle Infrastruktur als … [Read more...]

HTTPS – verschlüsselt. Was nun?

Unterdessen sind rund zwei Drittel des Internet Verkehrs verschlüsselt, das hat Konsequenzen für Sie als Anwender. Und es hat Konsequenzen für Sie als Verantwortlichen für die IT. Der ganze Artikel gilt auch für andere verschlüsselte Verbindungen, beispielsweise für E-Mail (SMTPS, IMAPS, POPS) … [Read more...]

E-Mail und Anhänge

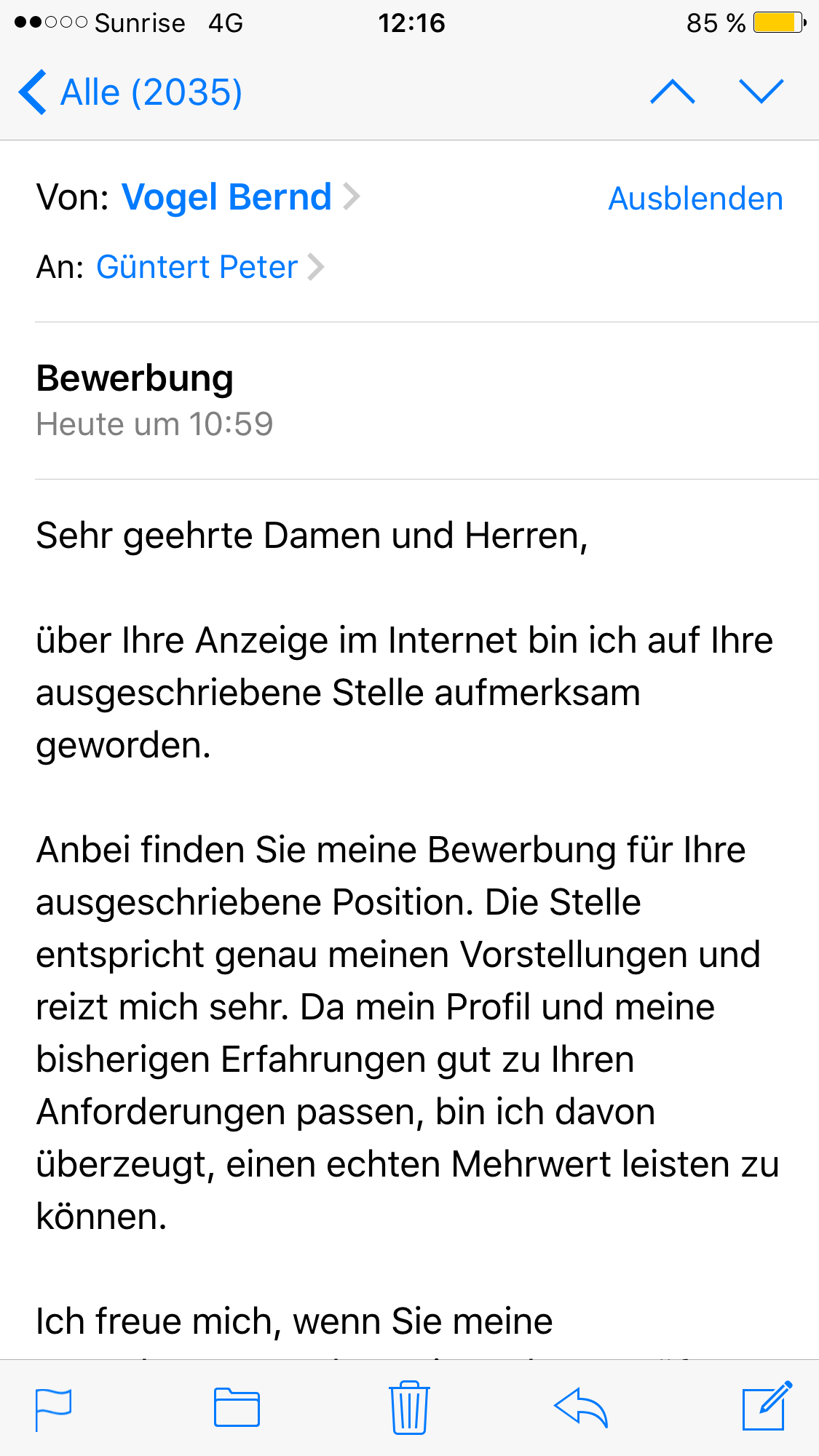

Aus aktuellem Anlass will ich nochmals in Erinnerung rufen, dass via E-Mail viele Bedrohungen versendet werden. Gerade vorhin bekam ich ein Mail mit einem "Bewerbungsschreiben". Es passt, viele haben eine Stelle ausgeschrieben oder? Was ist falsch am Mail? Eben, fast nichts. Ausser dass die … [Read more...]

E-Mail Bedrohung

Wir alle nutzen E-Mail und wir alle wissen eigentlich, dass viel Schaden via E-Mail angerichtet wird. UND, dass wir vorsichtig sein sollten. Wegen der aktuellen Bedrohungslage, siehe z.B. http://www.nzz.ch/digital/cryptowall-4-macht-es-opfern-schwerer-ld.2970, macht es Sinn sich in Erinnerung zu … [Read more...]

Heartbleed, Passwörter und eine Lösung dazu

Seit letzter Woche ist endgültig klar geworden, dass Logindaten nirgends sicher sind. Neu ist das eigentlich nicht, und bekannt ist auch, wie Logindaten gesetzt werden sollen. Sicherlich kennen Sie die Empfehlungen, sichere Passwörter zu setzen, sie regelmässig zu ändern, bei jedem Login ein … [Read more...]

Daten, Informationen, Wissen

Nach längerer Pause, die Zeit auf dem Wasser und sonst in der Natur verbringend, werde ich wieder regelmässiger schreiben und ich freue mich. Zum Thema Informationen und Wissen sollte uns einiges bewusst sein. Als Beispiel nehme ich Buchungsportale, z.B. Buchungsportale für Flüge. Es gibt es … [Read more...]